Root Guard

آموزش راه اندازی Root Guard در سویچ سیسکو

Root Guard یکی از ویژگیهای مهم در پروتکل Spanning Tree است که به جلوگیری از انتخاب روت پل (Root Bridge) ناخواسته در شبکه کمک میکند. این مقاله به شما آموزش میدهد که چگونه میتوانید Root Guard را در سویچهای سیسکو راهاندازی کنید.

مقدمه

به شما این امکان را میدهد که کنترل بیشتری بر روی انتخاب روت پل در شبکههای Spanning Tree داشته باشید. با فعال کردن این ویژگی، شما میتوانید اطمینان حاصل کنید که تنها سوئیچهای خاصی میتوانند به عنوان روت پل انتخاب شوند و از وقوع حلقههای شبکه جلوگیری کنید.

پیشنیازها

دسترسی به سویچ سیسکو:

شما باید دسترسی مدیریتی به سویچ سیسکو خود داشته باشید.

نظارت بر توپولوژی شبکه:

قبل از راهاندازی Root Guard، باید توپولوژی شبکه خود را بررسی کنید و سوئیچهایی را که میخواهید به عنوان روت پل استفاده کنید، شناسایی کنید.

مراحل راهاندازی Root Guard

۱. ورود به محیط CLI سویچ

ابتدا باید به محیط خط فرمان (CLI) سویچ خود وارد شوید:

bash

Copy code

enable

configure terminal

۲. شناسایی پورتها

پورتهایی را که میخواهید Root Guard را روی آنها فعال کنید، شناسایی کنید. به طور معمول، این پورتها پورتهایی هستند که به سوئیچهای دیگر متصل هستند.

۳. فعالسازی Root Guard

برای فعالسازی Root Guard بر روی یک پورت خاص، از دستور زیر استفاده کنید:

go

Copy code

interface [interface-id]

spanning-tree guard root

به عنوان مثال، اگر میخواهید Root Guard را بر روی پورت FastEthernet 0/1 فعال کنید، باید دستور زیر را وارد کنید:

kotlin

Copy code

interface FastEthernet0/1

spanning-tree guard root

۴. ذخیره تنظیمات

پس از اتمام تنظیمات، تغییرات را ذخیره کنید تا در صورت ریستارت سویچ، اطلاعات از بین نرود:

arduino

Copy code

end

write memory

تست و عیبیابی

پس از فعالسازی Root Guard، میتوانید با استفاده از دستورات زیر وضعیت آن را بررسی کنید:

go

Copy code

show spanning-tree interface [interface-id] detail

این دستور اطلاعاتی در مورد وضعیت Spanning Tree و فعال بودن Root Guard را نمایش میدهد.

نکات مهم

۱. انتخاب صحیح پورتها

اطمینان حاصل کنید که Root Guard فقط بر روی پورتهایی که به سوئیچهای غیر روت متصل هستند، فعال شود. فعال کردن آن بر روی پورتهایی که به روت پل متصل هستند، میتواند منجر به مشکلات در اتصال شبکه شود.

۲. نظارت مستمر

پس از فعالسازی Root Guard، نظارت بر وضعیت شبکه و تغییرات توپولوژی بسیار مهم است. بهروزرسانیهای شبکه ممکن است نیاز به تغییر در تنظیمات Root Guard داشته باشند.

۳. آگاهی از محدودیتها

Root Guard تنها در مورد سوئیچهایی که به عنوان روت پل تعیین شدهاند، کار میکند. بنابراین، اگر سوئیچی به طور ناخواسته به عنوان روت پل انتخاب شود، Root Guard آن را شناسایی و مسدود خواهد کرد.

رفع مشکلات احتمالی

۱. مسدود شدن پورتها

اگر پورتهای خاصی به طور مداوم مسدود میشوند، ممکن است به این دلیل باشد که سوئیچهای دیگری سعی در انتخاب به عنوان روت پل دارند. در این صورت، باید پیکربندی سوئیچها را بررسی کنید.

۲. عدم شناسایی

اگر Root Guard به درستی فعال نشده باشد، اطمینان حاصل کنید که دستور spanning-tree guard root به درستی وارد شده و پورتهای انتخابی صحیح هستند.

تفاوت Root Guard با سایر ویژگیهای امنیتی در پروتکل

Spanning Tree

در شبکههای مبتنی بر پروتکل Spanning Tree، چندین ویژگی امنیتی وجود دارند که هر کدام هدف خاصی را دنبال میکنند. در این بخش، به بررسی تفاوت Root Guard با سایر ویژگیهای مهم امنیتی مانند BPDU Guard، Loop Guard و PortFast میپردازیم:

- BPDU Guard

: BPDU Guard بر روی پورتهایی فعال میشود که به تجهیزات غیرسوئیچ، مانند کامپیوترها یا سرورهای نهایی متصل هستند. BPDU Guard هنگامی که یک BPDU از سوی این تجهیزات دریافت میکند، پورت را غیرفعال (shutdown) میکند تا از اختلال در توپولوژی جلوگیری کند. این ویژگی معمولاً در کنار PortFast استفاده میشود و برای جلوگیری از حملات در لایه ۲ (مثل حملات Man-In-The-Middle) مفید است.

- کاربرد: پورتهایی که به تجهیزات غیرسوئیچ متصل هستند.

- تفاوت با Root Guard: Root Guard روی پورتهایی که به سایر سوئیچها متصلاند اعمال میشود تا تغییرات غیرمجاز در Root Bridge جلوگیری شود، در حالی که BPDU Guard برای قطع ارتباط پورتهای غیرمجاز با شبکه استفاده میشود.

- Loop Guard

: Loop Guard برای جلوگیری از حلقههای احتمالی در شبکه کاربرد دارد. در صورتی که یک پورت در وضعیت Blocking قرار گیرد و دیگر BPDU دریافت نکند، Loop Guard مانع از انتقال این پورت به حالت Forwarding میشود و از بروز حلقه در شبکه جلوگیری میکند.

|- کاربرد: پورتهایی که ممکن است به صورت غیرمنتظرهای BPDU دریافت نکنند.

- تفاوت با Root Guard: Loop Guard مانع از بروز حلقههای ناخواسته میشود، اما Root Guard مستقیماً به جایگاه Root Bridge میپردازد و از تغییر ریشه شبکه جلوگیری میکند.

- PortFast

: PortFast معمولاً برای پورتهایی که به دستگاههای نهایی مانند کامپیوترها یا سرورها متصل هستند، استفاده میشود. این ویژگی به پورت اجازه میدهد که سریعتر به وضعیت Forwarding منتقل شود تا زمان ارتباط دستگاههای نهایی کاهش یابد. PortFast معمولاً به همراه BPDU Guard استفاده میشود.

- کاربرد: پورتهایی که به تجهیزات نهایی متصل هستند.

- تفاوت با Root Guard: PortFast برای افزایش سرعت راهاندازی دستگاههای نهایی است و در توپولوژی Spanning Tree تغییری ایجاد نمیکند؛ در حالی که Root Guard روی پورتهای سوئیچهای میانراهی اعمال شده و مانع از تغییرات غیرمجاز در توپولوژی میشود.

سناریوهای کاربردی Root Guard در شبکههای بزرگ

در شبکههای بزرگ سازمانی که تعداد زیادی سوئیچ و دستگاه شبکه وجود دارد، کنترل توپولوژی شبکه امری حیاتی است. در این بخش، به چند سناریوی کاربردی میپردازیم که استفاده از Root Guard میتواند مفید باشد:

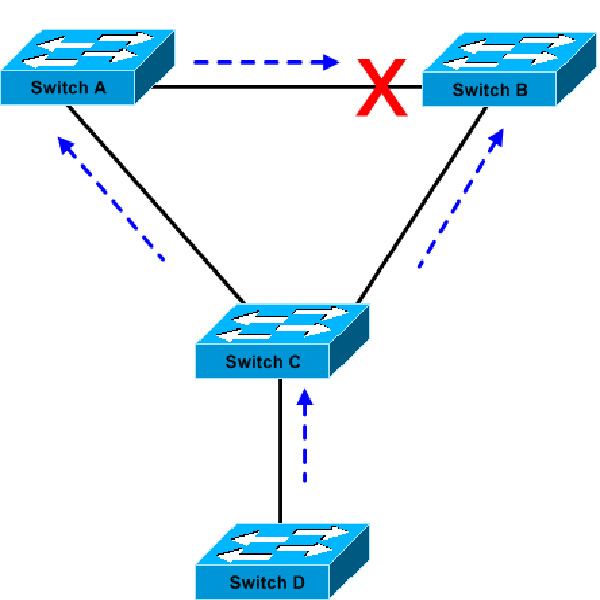

سناریو ۱: جلوگیری از دسترسی سوئیچهای غیرمجاز

در شبکههایی که سوئیچهای مختلفی به شبکه اصلی متصل هستند، ممکن است به اشتباه یا عمداً سوئیچهای غیرمجاز به شبکه اضافه شوند. در این حالت، اگر Root Guard روی پورتهایی که به سوئیچهای غیرمجاز متصل هستند فعال باشد، این سوئیچها نمیتوانند ریشه درخت را تغییر دهند و توپولوژی شبکه تحت تأثیر قرار نمیگیرد.

سناریو ۲: حفظ توپولوژی ثابت در شبکههای توزیعشده

در شبکههایی که به صورت توزیعشده و دارای توپولوژی پیچیده هستند، امکان دارد تغییرات در توپولوژی باعث اختلالات زیادی در عملکرد شبکه شود. با فعالسازی Root Guard روی سوئیچهایی که در نقش Backbone هستند، میتوان از ثابت بودن توپولوژی و جلوگیری از تغییرات غیرمنتظره در Root Bridge اطمینان حاصل کرد.

سناریو ۳: حفاظت از شبکه در برابر حملات

در برخی موارد، حملات شبکهای میتواند توپولوژی Spanning Tree را تغییر دهد و شبکه را دچار اختلال کند. Root Guard به عنوان یک لایه امنیتی میتواند جلوی این تغییرات را بگیرد و مانع از جابجایی Root Bridge در شبکه شود.

نکات نهایی در تنظیم و پیکربندی Root Guard

- آموزش تیم شبکه:

- اطمینان حاصل کنید که تیم شبکه با کاربرد و عملکرد Root Guard بهخوبی آشناست

- تا از مشکلات ناشی از پیکربندی اشتباه جلوگیری شود.

- بررسی پیکربندی به صورت منظم:

- پیکربندیهای Root Guard و سایر ویژگیهای Spanning Tree را به طور منظم بازبینی کنید، به ویژه در صورتی که تغییرات جدیدی در توپولوژی شبکه اعمال شده است.

- استفاده ترکیبی از ویژگیها:

- استفاده از Root Guard در کنار سایر ویژگیهای امنیتی مانند BPDU Guard و Loop Guard میتواند امنیت و پایداری بیشتری را به شبکه شما اضافه کند.

جمعبندی

یک ابزار قدرتمند برای مدیریت و حفظ توپولوژی شبکه است. با استفاده صحیح از این ویژگی، میتوانید از وقوع حلقههای شبکه جلوگیری کرده و عملکرد بهتری را در شبکه خود تجربه کنید. با توجه به نکات و روشهای ذکر شده، شما میتوانید به راحتی Root Guard را راهاندازی کرده و از مزایای آن بهرهمند شوید.

با پیادهسازی این ویژگی، میتوانید شبکهای پایدار و مطمئنتری را تجربه کنید و از بروز مشکلات ناشی از انتخاب نادرست روت پل جلوگیری نمایید.