بهترین آموزش اکتیودایرکتوری | Active Directory رایگان

-

- اکتیودایرکتوری چیست؟ چند نوع کاربر در اکتیودایرکتوری وجود دارد؟ چند نوع گروه در اکتیودایرکتوری وجود دارد؟ کاربرد SID در اکتیودایرکتوری چیست؟ چگونه در اکتیودایرکتوری گروه بسازیم؟ چگونه در اکتیودایرکتوری کامپیوتر اکانت بسازیم؟ کاربرد گروه در اکتیودایرکتوری چیست؟ و …

اکتیودایرکتوری چیست؟ بررسی ماهیت Active Directoryاکتیودایرکتوری بوسیله دامین کنترولر مدیریت میشود . هنگامی که یک دامین کنترلر (Domain controller) را نصب و کانفیگ می کنید، اکتیودایرکتوری تشکیلات بسیاری را برایتان نصب می نماید و به شما امکان ساخت و مدیریت انواع مختلف اشیاء را می دهد. در واقع اکتیودایرکتوری یک پایگاه داده مرکزی است که در آن اشیاء مختلفی از جمله حسابهای کاربری ، حسابهای کامپیوتری ، گروه ها ، OU ها و غیره ذخیره می شوند. محتوی اشیاء اکتیو دایرکتوری اطلاعات لازم برای شیء از جمله توصیف ها ، حقوق file system ، شاخص های امنیتی ، حقوق application و اطلاعات پوشه ها را شامل می شود.شما بعنوان یک مدیر شبکه یکی از مسئولیت های اصلی تان ساخت و کانفیگ کاربران ، گروه ها ، اکانت های کامپیوتر ، واحدهای سازماندهی (OUها) و group poliy ها می باشد. شبیه به مبحث اکتیودایرکتوری در ورژن های قبلی ویندوز سرور، در ویندوز سرور ۲۰۰۸ نیز اکتیو دایرکتوری از کنسول Active Directory Users and Computers برای مدیریت اکانت های کاربران و گروه ها و کامپیوترها استفاده می کند. در این کنسول علاوه بر کارهای ذکر شده شما می توانید دیگر جنبه های اکتیودایرکتوری شامل group policy ، domain controller ، domain security policy و غیره را مدیریت نمایید.با این کنسول که بیشترین استفاده را در وظایف مدیریتی روزانه در ساختار اکتیودایرکتوری دارا می باشد ، برای ایجاد ، مدیریت و نگهداری و همچنین حذف حسابهای کامپیوتری و کاربری در اکتیودایرکتوری استفاده می شود. باید توجه کرد که اشیاء در اکتیو دایرکتوری به شکل تودرتو در گروه هایی که واحد های سازماندهی (OU) نامیده می شوند قرار می گیرند. بسیاری از وظایفی که توسط کنسول Active Directory Users and Computers انجام می شود شامل موارد زیر می باشد:اضافه کردن کاربر جدید در اکتیو دایرکتوری

تغییر پسوردهای کاربران

واگذاری حقوق خاصی به فایل سرورها

اجازه remote access به شبکه

تنظیم login and logout script ها

ساختن گروه های امنیتی (security groups)بسیاری از برنامه شامل Exchange Server ، Terminal Services و System Centerتوانایی اضافه شدن به اکتیو دایرکتوری در بسیاری از مواقع را دارند. این برنامه ها به اکتیو دایرکتوری اجازه مدیریت اشیاء وابسته به خود را می دهند . برای مثال اگر برنامه Terminal Services را به شبکه تان اضافه می کنید ، شما می توانید از طریق کنسول Active Directory Users and Computers مدت زمان اتصال هر کاربر به شبکه را کنترل نمایید. شما می توانید برای دسترسی به کنسول Active Directory Users and Computers از مسیرهای زیر استفاده کنید : دقت کنید که فقط Domain Controller ها دارای چنین کنسولی هستند و اگر نتوانستید این کنسول را بیابید ، مطمئن شوید که بر روی دامین کنترولر login کرده اید .Start –> Programs –> Administrative Tools Active Directory Users and Computers

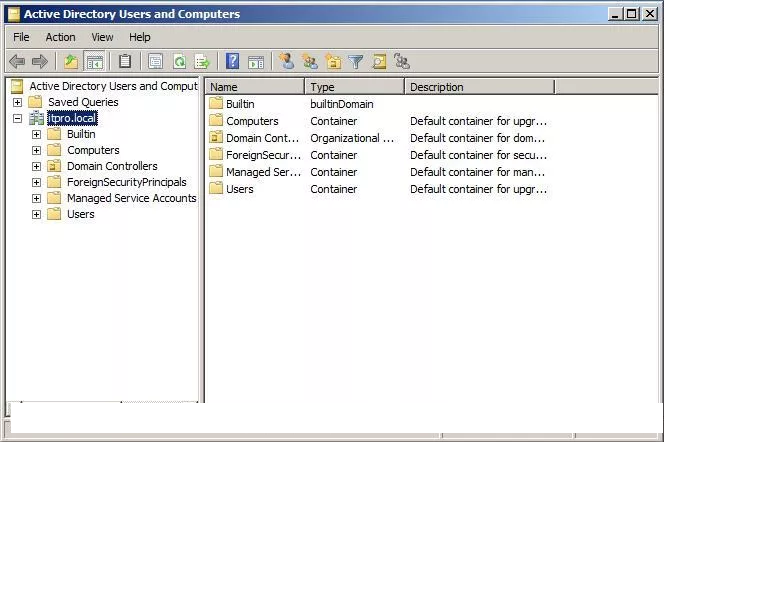

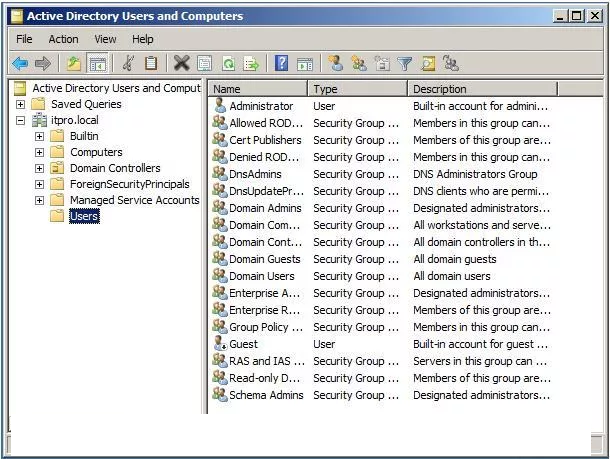

Start –> Control Panel –> Administrative Tools Active Directory Users and Computersبعد از آشنایی با طریقه دسترسی به Active Directory Users and Computers ، حالا وقت آنست که container ها و OU های پیش فرض بطور مختصر مورد بررسی قرار گیرند. بعد از نصب و کانفیگ Domain controller ، به طور پیش فرض شما چندین container و OU ی توکار را در کنسول Active Directory Users and Computers مانند (تصویر ۱) می بینید.ساختار اکتیودایرکتوری بر اساس forest است که هر Forest می تواند دارای چندین Domain و یا Tree باشد .کنسول Active Directory Users and Computers به شما اجازه کار کردن با ساختار Forest را نمی دهد و شما می توانید فقط ساختار Domain را با آن مدیریت کنید.

- اکتیودایرکتوری چیست؟ چند نوع کاربر در اکتیودایرکتوری وجود دارد؟ چند نوع گروه در اکتیودایرکتوری وجود دارد؟ کاربرد SID در اکتیودایرکتوری چیست؟ چگونه در اکتیودایرکتوری گروه بسازیم؟ چگونه در اکتیودایرکتوری کامپیوتر اکانت بسازیم؟ کاربرد گروه در اکتیودایرکتوری چیست؟ و …

اگر به (تصویر ۱) نگاه کنید می بینید که itpro.local دامینی است که در شبکه من وجود دارد . تمامی اشیائی که در ساختار اکتیودایرکتوری من ساخته می شوند عضوی از دامین itpro.local هستند. اما این تنها دامینی نیست که در شبکه من وجود دارد. کنسول Active Directory Users and Computers برای اینکه در کار مدیریتی دامین ها پیچیدگی و ابهامی پیش نیاید در هر لحظه فقط یکی از دامین ها را به ما نشان می دهد . دامینی که در اولین صفحه این کنسول مشاهده می کنیم در حقیقت همان دامینی است که متعلق به Domain controller ای است که به آنlogin کرده ایم . یعنی در اینجا ما بر روی دامین کنترلری login کرده ایم که دامین itpro.local بر روی آن قرار دارد.

اما مشکل در اینجاست که دامین ها ممکن است بصورت فیزیکی و جغرافیایی از هم فاصله داشته باشند . برای مثال بسیاری از شرکت ها وجود دارند که دارای نمایندگی هایی در مناطق مختلف هستند و برای هر کدام از این مناطق نیز یک دامین دارند و شما برای اینکه بتوانید به هر کدام از این دامین ها دسترسی داشته باشید نیاز به یک ابزار دارید. شما میتوانید از طریق کنسول Active Directory Users and Computers به دامین هایی که به آنها اعتماد و دسترسی لازم را دارید نیز دسترسی پیدا کنید .

تمام کاری که باید بکنید این است که بر روی دامین مورد نظر کلیک راست کرده و گزینه Connect To Domain را بزنید . صفحه ای برای شما باز خواهد شد که به شما این امکان را می دهد که بتوانید نام دامین مورد نظرتان را در آن تایپ کرده و یا اینکه دامین مورد نظرتان را از لیست انتخاب کنید . و براحتی با گزینه Browse دامین مورد نظر برای شما باز خواهد شد .

در (تصویر ۱) شما تعدادی Container را مشاهده می کنید که هرکدام به نوعی از اشیاء اشاره میکنند . هر شیئی که در اکتیودایرکتوری ساخته می شود به یکObject Type مرتبط می شود که در این ساختار به آنها کلاس شیء یا Object Class هم گفته می شود . همچنین هر شیء برای خود یک سری خواص یا Attribute دارد که به آن مرتبط شده اند که این خواص بسته به نوع اشیاء متفاوت هستند. پس بعد از نصب و کانفیگ یک دامین کنترولر چندین بخش سازماندهی (Container) را درون کنسول Active Directory Users and Computers می بینید که به قرار زیر می باشند:(شبیه به Folder هستند )

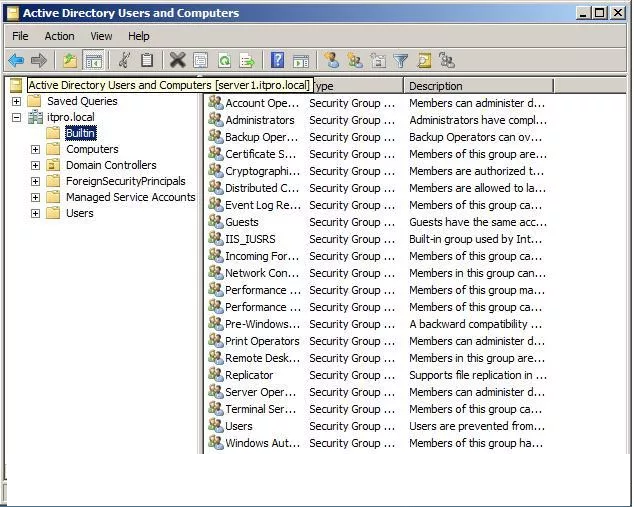

Built-In : شامل همه گروه های امنیتی پیش فرضی می باشد که به هنگام نصب دامین کنترولر به صورت خودکار ساخته می شوند. این گروه ها مجوزهای استانداردی را بر روی اشیاء مختلف درون اکتیودایرکتوری می گذارند . این Container شامل گروه های Account Operators group, Administrators , Users Backup Operators, Server Operators, Replicators, Users, Remote Desktop و Print Operators می شود.

شامل ایستگاهای کاری درون دامین تان می شود. به طور پیش فرض هیچ ایستگاه کاری درون این container وجود ندارد، اما با پیوستن یک ایستگاه کاری به دامین تان شما می توانید آن کامپیوتر را درون این container مشاهده کنید.

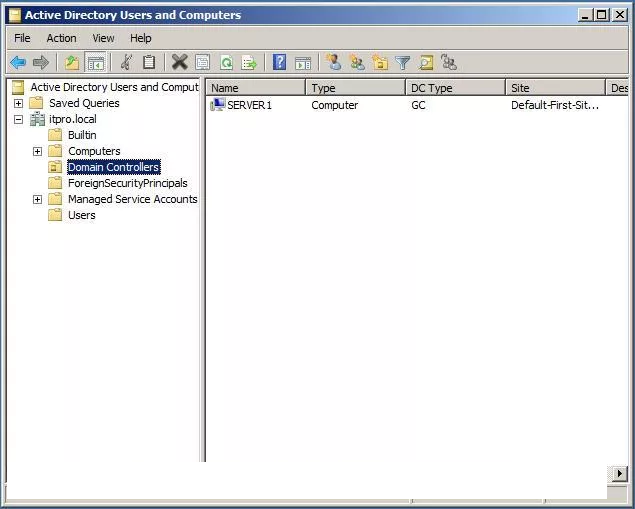

Domain Controllers : شامل همه دامین کنترول هایی است که دامین شما را کنترل می نمایند.

: این container همه اشیائی که بخشی از دامین تان نمی باشند را در خود نگه می دارد و مجوزهایی که باید به کار ببرند را به آنها اختصاص می دهد.

Users : شامل همه اکانت های امنیتی است که بخشی از دامین می باشند . چندین گروه در این container وجود دارند که در هنگام نصب دامین کنترولر به صورت خودکار ساخته می شوند . این container شامل اکانت پیش فرض Administrator و گروه هایی مانند Domain Admins ، Enterprise Admins، Domain Controllers ، Domain Guests ، Domain Users ، Schema Admins ، Guests و غیره می باشد.

- در ضمن شما می توانید انواع مختلفی از اشیاء اکتیودایرکتوری را ساخته و مدیریت نمایید. بعضی از این اشیاء به قرار زیر می باشند :Computer : اشیاء کامپیوتر ایستگاه های کاری که بخشی از دامین اکتیو دایرکتوری می باشند را نمایش می دهند . همه کامپیوتر های درون یک Domain در یک پایگاه داده امنیتی یکسان که شامل اطلاعات گروه ها و کاربران می باشد ، سهیم می باشند. اشیاء کامپیوتر برای مدیریت مجوز های امنیتی و محدودیت های enforcing Group Policy مفید می باشند.

Contact : این اشیاء معمولا در OU ها برای مشخص کردن تماس های مدیریتی مورد استفاده قرار می گیرند. Contact ها مسئولیت های امنیتی شبیه به کاربران را ندارند و فقط برای مشخص کردن اطلاعات درباره اشخاص درون سازمان ها مورد استفاده قرار می گیرند.

Group : اشیاء گروه، مجموعه هایی منطقی از کاربران اصلی هستند که دسترسی های امنیتی را به منابع اختصاص می دهند. هنگامی که کاربران را مدیریت می کنید ، شما باید آنها را درون گروه ها قرار دهید و سپس مجوزها را به گروه اختصاص دهید. این کار مدیریت انعطاف پذیرتری را بدون نیاز به اختصاص دادن مجوزها بصورت فردی برای کاربر فراهم می آورد.

Organizational Unit : یک شیء OU برای ایجاد یک سلسله مراتب درون دامین اکتیو دایرکتوری مورد استفاده قرار می گیرد. آن کوچکترین واحدی است که برای ساختن گروه های مدیریتی از آن استفاده می شود. و همچنین می توان از آن برای تخصیص سیاست های گروه (group policy) استفاده کرد. به طور معمول ساختار OU درون یک دامین سلسله مراتب سازماندهی یک شرکت تجاری را بازتاب می دهد.

Printer : شیء پرینتر نگاشتی برای دستگاه های پرینتر می باشد.

Shared Folder : این شیء نگاشتی برای server share ها می باشند. آنها برای سازماندهی منابع فایلی مختلفی که ممکن است بر روی file/print server ها موجود باشند مورد استفاده قرار می گیرند. اغلب از اشیاء Shared Folder برای دادن نام منطقی به مجموعه فایل های مشخصی استفاده می شود.

User : یک شیء کاربر مسئول امنیتی بنیادی بر روی اکتیودایرکتوری می باشد. اکانت های کاربر شامل اطلاعاتی در باره اشخاص از قبیل پسورد و دیگر اطلاعات مربوط به مجوز ها می باشد. هدف از این مقاله معرفی اکتیو دایرکتوری بود و فرآیند ایجاد و اعمال تغییرات بر روی اشیاء در اکتیودایرکتوری در مقالات بعدی مورد بررسی قرار می گیرد.در پایان شما لزوما نبایستی برای اینکه بتوانید دامین را مدیریت کنید و به کنسول Active Directory Users and Computers دسترسی داشته باشید به دامین کنترلر login کنید .شما به جای اینکه از طریق دامین کنترلر و از منوی administrative Tools به این کنسول دسترسی داشته باشید، می توانید از طریق یک Member Server و استفاده از کنسول MMC یا Microsoft Management Console و اضافه کردن کنسول Active Directory Users and Computers براحتی از این ابزار در سرور های دیگر نیز استفاده کنید .برای اینکار از طریق Run در منوی استارت دستور MMC را وارد کنید و کلید Enter را بزنید . در این لحظه سرور برای شما یک صفحه کنسول خالی باز میکند . از طریق منوی File گزینه Add Remove Snap In را انتخاب کنید و از لیست موجود کنسول Active Directory Users and Computer را انتخاب کنید و بعد Close و OK را بزنید و منتظر باشید تا کنسول بصورت کامل لود شود .

هدف از این مقاله معرفی اکتیو دایرکتوری بود و فرآیند ایجاد و اعمال تغییرات بر روی اشیاء در اکتیودایرکتوری در مقالات بعدی مورد بررسی قرار می گیرد.در پایان شما لزوما نبایستی برای اینکه بتوانید دامین را مدیریت کنید و به کنسول Active Directory Users and Computers دسترسی داشته باشید به دامین کنترلر login کنید .شما به جای اینکه از طریق دامین کنترلر و از منوی administrative Tools به این کنسول دسترسی داشته باشید، می توانید از طریق یک Member Server و استفاده از کنسول MMC یا Microsoft Management Console و اضافه کردن کنسول Active Directory Users and Computers براحتی از این ابزار در سرور های دیگر نیز استفاده کنید .برای اینکار از طریق Run در منوی استارت دستور MMC را وارد کنید و کلید Enter را بزنید . در این لحظه سرور برای شما یک صفحه کنسول خالی باز میکند . از طریق منوی File گزینه Add Remove Snap In را انتخاب کنید و از لیست موجود کنسول Active Directory Users and Computer را انتخاب کنید و بعد Close و OK را بزنید و منتظر باشید تا کنسول بصورت کامل لود شود .

آموزش مدیریت کاربران در اکتیودایرکتوریدر بخش دوم این مقاله به مبحث مدیریت کاربران و کامپیوترها در اکتیودایرکتوری می پردازیم. هرکاربر به یک اکانت کاربری برای log on به دامین ویندوز سرور ۲۰۰۸ نیاز دارند. هنگامی که یک کاربر log on می کند آنها می توانند بر مبنای مجوزهایی که به اکانت کاربر (یا هر گروهی که کاربر متعلق به آن است) تخصیص داده شده است به منابع دسترسی داشته باشند. در کنسول Active Directory Users And Computers یک Container وجود دارد که Users نامیده می شود و شامل دو اکانت کاربر توکار به نام های Administrator و Guest می باشد.به هر یک از این اکانت های توکار حقوق و مجوزهایی به طور خودکار اختصاص داده می شود. اکانت Administrator هنگامی که شما یک ویندوز سرور ۲۰۰۸ عضوز سرور را نصب می کنید ، به شکل محلی ساخته می شود و یا در هنگامی که یک کامپیوتر ویندز سرور ۲۰۰۸ که اولین سرور در دامین اکتیو دایرکتوری است را نصب می کنید ، در اکتیو دایرکتوری ساخته می شود. Administrator یک اکانت مخصوصی است که کنترل کاملی بر روی کامپیوتر یا دامین دارد. اکانت Administrator درون اکتیودایرکتوری دارای تنظیمات پیش فرض زیر می باشد:

Administrator کنترل کاملی بر روی دامین دارد و می تواند برای دیگر کاربران و گروه ها حقوق کاربری و کنترل دسترسی را تعیین کند.Administrator عضو گروه های زیر می باشد :

Administrators

Domain Admins

Enterprise Admins

Group Policy Creator Owners

Schema Adminsاکانت Administrator نمی تواند حذف شود و یا از گروه Administrators برداشته شود ولی آن می تواند برای اهداف امنیتی غیرفعال شود و یا تغییر نام داده شود . باید توجه کرد که اگر این اکانت غیرفعال باشد و سرور از طریق Safe Mode بوت شود ، هنوز هم می توان از این اکانت استفاده کرد.

اکانت Guest به کسانی که یک اکانت واحدی درون اکتیو دایرکتوری برای ورود به دامین را ندارند به شکل محدودی اجازه دسترسی به منابع را می دهد. این اکانت به شکل پیش فرض غیرفعال می باشد،ولی شما می توانید آن را فعال نمایید . این اکانت می تواند از یک پسورد خالی استفاده کند ولی پیشنهاد می شود که به آن پسورد اختصاص دهید و از آن برای محیط هایی که دارای امنیت پایینی هستند استفاده کنید.

بررسی قراردادها و قوانین نام کاربری و پسورد در اکتیودایرکتوری

برای ساخت یک کاربر جدید شما باید از یک نام کاربری معتبر استفاده کنید. این نام کاربری از یکسری قرارداد و قوانینی تبعیت می کند. این قراردادها به صورت زیر می باشد:

نام کاربری می تواند بین ۱ تا ۲۰ کاراکتر باشد.

اکانت کاربر باید از یک نام کاربری واحد که به دیگر نام های موجود در اکتیودایرکتوری دامین فرق داشته باشد استفاده کند.

نام کاربری نمی تواند شامل کاراکترهای زیر باشد: * / \ [ ] : ; | = , + ? < > “ @

نام های User logon حساس به حروف بزرگ یا کوچک نیستند.برای حفاظت اکانت کاربر از هکرها و افراد مزاحم شما باید یک پسورد سخت به هر اکانت کاربر در دامین اکتیو دایرکتوری اختصاص دهید. به عنوان یک مدیر شما می توانید در هنگامی که یک اکانت کاربر را می سازید به آن یک پسورد اختصاص دهید یا یک پسورد پیش فرض را به اکانت کاربر اختصاص دهید و از کاربر در هنگام logon برای تغییر پسورد سوال شود. شما ممکن است به کاربران برای ساخت پسورد سخت آموزش دهید و یا از group policiy ها برای تهیه یک پسورد سخت استفاده کنید.

قوانین ساخت یک پسورد سخت

پسورد خود را از واژه های موجود در دیکشنری انتخاب نکنید

شامل نام کاربری، نام واقعی، نام حیوان خانگی، نام اعضای خانواده یا نامزد ( D: ) و یا نام شرکت نباشد.

طول آن بین ۷ تا ۱۴ کاراکتر باشد.

از پسوردهای قبلی متمایز باشد.

ترکیبی ار حروف بزرگ، حروف کوچک، اعداد و کاراکترهای ویژه باشد.همچنین شما می توانید از group policy ها و از طریق مسیر زیر قوانین پسوردگذاری بر مبنای تنظیمات امنیتی را تعیین کنید :

Administrative Tools –> Domain Security Policy –> Security Settings –> Account Policies –> Password Policy

SID چیست؟ کاربرد Security Identifier در اکتیودایرکتوری

هنگامی که شما یک کاربر جدید (New user) می سازید، یک شناسه امنیتی (security identifier) یا (SID) برای اکانت کاربر روی کامپیوتر ساخته می شود. برای مثال SID یک کاربر ممکن است به شکل زیر می باشد:

S-1-5-21-823518204-746137067-120266-629-500

(SID) ها چندین مزیت دارند. زیرا ویندوز سرور ۲۰۰۸ از SID برای اشیاء کاربر (user object) استفاده می کند و شما می توانید نام کاربری را با حفظ تمام ویژگی های اکانت به آسانی تغییر دهید . همچنین اگر شما یک اکانت را حذف نمایید و سپس بخواهید یک اکانت جدید با همان نام را ایجاد نمایید، کامپیوتر مطمئن می شود که این اکانت همان اکانت قدیمی نیست، زیرا (SID) این اکانت فرق می کند.

آموزش ساخت یک User با کنسول مدیریتی اکتیودایرکتوری

کنسول Active Directory Users and Computers ابزار اصلی برای مدیریت کاربران و گروه ها و کامپیوترهای اکتیودایرکتوری است.شما می توانید طبق مراحل زیر یک اکانت کاربر را ایجاد نمایید:

۱.ابتدا به یک اکتیو دایرکتوری دامین کنترلر log on نمایید.

۲.کنسول Active Directory Users and Computers را اجرا نمایید.

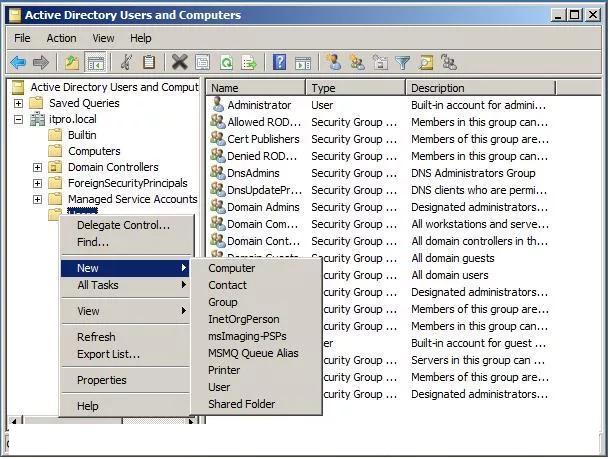

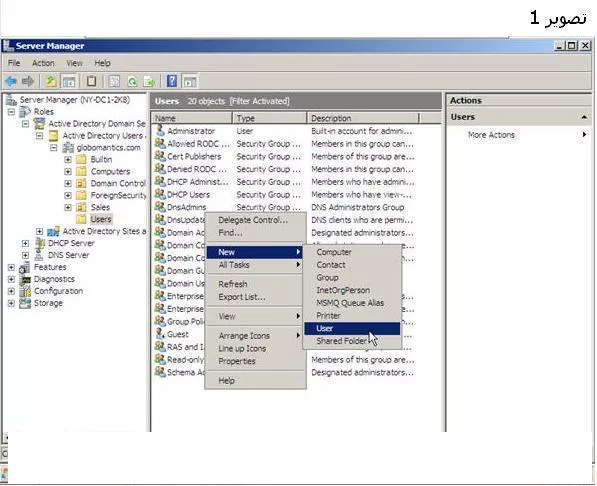

۳.ما می خواهیم در کانتینر Users یک اکانت کاربری جدید ایجاد نمایم.برای این کار بر روی کانتینر Users کلیک راست کرده و در منو باز شده گزینه New و سپس گزینه User را انتخاب می نماییم. (تصویر ۱ را ببینید)

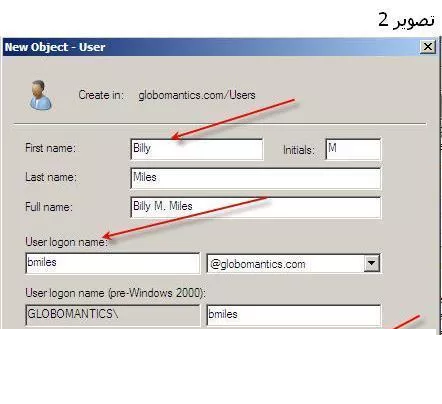

.پنجره New Object–User به نمایش در می آید. در این پنجره شما باید فیلد های first name ، last name و logon name User را پر نمایید .و سپس دکمه Next را بزنید. ( تصویر ۲ را ببینید) در اینجا فیلد logon name User به طور مختصر توضیح داده می شود

User Logon Name : نام کاربری را برای اکانت جدید تعیین می کند و از آن برای فرآیند logon استفاده می کند. نامی را انتخاب کنید که با قرارداد نام گذاری شما سازگار باشد. پر کردن این فیلد لازم می باشد. نام های ورودی کاربر، طی فرآیند logon شدن حساس به حروف کوچک و بزرگ نمی باشند. ( user principal name) یا UPNاز نامی که کاربر با آن logon می کند و پسوند نام مسئول دامین ساخته می شود، که به وسیله نشانه @ به هم متصل می شوند. برای مثال نام ورودی کاربر ممکن است esmail و پسوند نام مسئول iesmail.local باشد. در نتیجه UPN، esmail @ itpro.local خواهد بود.

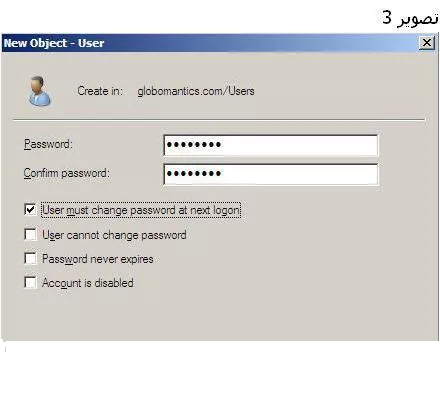

.دومین پنجره New Object–User به نمایش در می آید. در اینجا ما باید بخاطر اهداف امنیتی برای اکانت کاربر یک پسورد انتخاب نماییم . پس در password ، یک پسورد سخت را تایپ می نماییم . در پایین پنجره یکسری گزینه ها وجود دارد که بنا بر نیازهای مدیریتی انتخاب می شوند. (تصویر ۳ را ببینید) توضیح این گزینه ها به شرح زیر می باشد:

.دومین پنجره New Object–User به نمایش در می آید. در اینجا ما باید بخاطر اهداف امنیتی برای اکانت کاربر یک پسورد انتخاب نماییم . پس در password ، یک پسورد سخت را تایپ می نماییم . در پایین پنجره یکسری گزینه ها وجود دارد که بنا بر نیازهای مدیریتی انتخاب می شوند. (تصویر ۳ را ببینید) توضیح این گزینه ها به شرح زیر می باشد:- User Must Change Password At Next Logon : اگر این گزینه انتخاب شده باشد، کاربر مجبور می شود که پسوردی را که برای اولین بار با آن log on کرده است را تغییر دهد. این کار برای بالا بردن امنیت انجام می شود و وظیفه پسوردگذاری را به کاربر انتقال می دهدیه طور پیش فرض این گزینه انتخاب شده است.

- User Cannot Change Password : اگر این گزینه انتخاب شده باشد، کاربر از تغییر دادن پسورد منع می شود. این کار برای اکانت هایی مانند Guestو آن هایی که بین بیش از یک کاربر به اشتراک گذاشته شده اند مفید است. این گزینه به طور پیش فرض انتخاب شده نیست.

- Password Never Expires : این گزینه تعیین می کند که پسورد هیچ وقت تغییر نکند حتی اگر یک سیاست پسورد تعیین شده باشد. برای مثال اگر یک service account داشته باشید و نخواهید سربار مدیریتی به خاطر تغییر پسوردها ایجاد شود، می توانید این گزینه را انتخاب کنید. این گزینه به طور پیش فرض انتخاب شده نیست.

- Account Is Disabled : این گزینه تعیین می کند که این اکانت برای اهداف logon نمی تواند مورد استفاده قرار بگیرد.برای مثال ممکن است شما این گزینه را برای اکانت های قالب یا اکانتی که هم اکنون مورد استفاده قرار نمی گیرد انتخاب کنید.این کار اکانت های غیر فعال را از درگیری با تهدید های امنیتی باز می دارد. این گزینه به طور پیش فرض انتخاب شده نیست.

۶.در پایان دکمه Next و سپس Finish را فشار دهید .

آموزش مدیریت User Properties در اکتیودایرکتوری

برای کاربران موجود در اکتیودایرکتوری شما می توانید انواع زیادی از خصوصیات و ویژگی ها را پیکربندی نمایید. برای دسترسی به پنجره Properties یک کاربر، شما می توانید بر روی اکانت آن کاربر double-click کنید و یا بر روی اکانت راست کلیک کرده و گزینه Properties را انتخاب نمایید. در پنجره Properties یک کاربر ، برگه های زیادی وجود دارد که توضیح مهمترین برگه ها به شرح زیر می باشد:

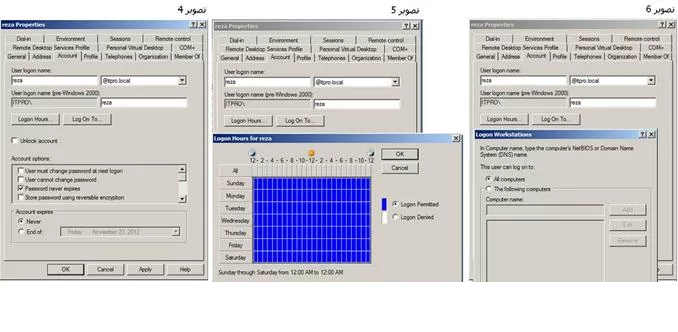

• برگه Accounts : با استفاده از این برگه شما می توانید اکانت کاربر را کنترل نمایید که توضیح مختصر مهمترین قسمت های آن به قرار زیر می باشد:

۱. در بخشی از این برگه اطلاعات User logon name که شما در هنگام ورود به دامین از آن استفاده می کنید به نمایش در آمده است. (تصویر ۴)

۲. در قسمتی از این برگه کادر Account options قرار دارد که از آن برای تنظیمات امنیتی مربوط به اکانت ، از قبیل شرایط پسورد و وضعیت اکانت استفاده می شود. (تصویر ۴)

۳. در پایین این برگه کادر Account expiration قرار دارد که می توان با استفاده از آن برای اکانت یک تاریخ انقضاء تعیین کرد. (تصویر ۴)

۴.بر روی این برگه دکمه Logon Hours قرار دارد که از آن برای تعیین این که کاربر در چه زمان هایی و در چه روزهایی بتواند به دامین logon نماید استفاده می شود. (تصویر ۵)

۵.همچنین بر روی این برگه دکمه ی Log On To قرار دارد که به کاربر اجازه می دهد تنها از طریق ایستگاه کاری (کامپیوتر) خاصی به درون دامین log on نماید. این کار به شما کمک خواهد کرد که امنیت دامین تان را به وسیله مجبور کردن کارکنان به log on کردن به دامین تنها از طریق کامپیوترهایی که اجازه دسترسی به آن را دارند، افزایش دهید. (تصویر ۶)

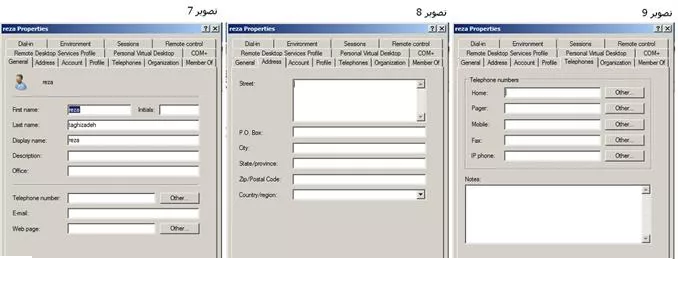

برگه General : این برگه شامل اطلاعات عمومی کاربر مانند نام ، تلفن ، آدرس ایمیل و غیره می باشد. (تصویر ۷)

برگه Address : این برگه شامل اطلاعات آدرس کاربر می باشد. (تصویر ۸)

برگه Telephones : از این برگه می توان برای ثبت تلفن های کاربر استفاده کرد. (تصویر ۹)

برگه Organization : از این برگه برای وارد کردن اطلاعات مربوط به کاربر در سازمان استفاده می شود. (تصویر ۱۰)

برگه Profile : این برگه به شما اجازه می دهد که محیط کاربر را سفارشی سازی نمایید. (تصویر ۱۱)

برگه Member Of : از این برگه برای عضو کردن کاربر در یک گروه امنیتی خاص استفاده می شود. (تصویر ۱۲)

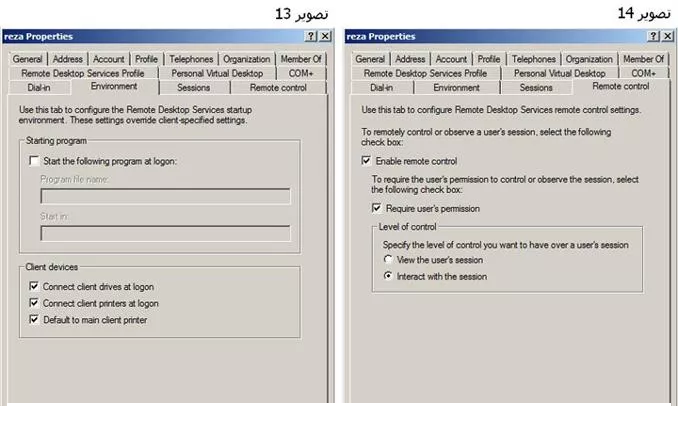

برگه Environment : از این برگه برای کانفیگ محیط Terminal Services start-up استفاده می شود.یعنی می توان برای یک کاربر که از طریق Terminal Services و، log on می کند تعیین کرد که در هنگام start up چه برنامه ای اجرا شود. (تصویر ۱۴)

برگه Remote Control : از این برگه برای کانفیگ و تنظیمات مربوط به کنترل از راه دور کامپیوتر استفاده می شود. (تصویر ۱۵)

آموزش ساخت User Template برای ساخت کاربر در اکتیودایرکتوری

آموزش ساخت User Template برای ساخت کاربر در اکتیودایرکتوریهمانطور که می دانید قالب ها ، ساخت اکانت های زیاد را ساده می کند. به خصوص اگر شما در حال ایجاد کاربرانی برای یک سازمان خاص با ویژگی های مشابه و عضویت در گروه های یکسان هستید، شما می توانید از یک قالب برای ساخت کاربر استفاده کنید.در یک قالب شما می توانید تمام پارامترهای اکانتی که کاربرانتان به آن ها نیاز دارند را تعریف کنید. مطمئن باشید که اکانت قالب غیرفعال است و همه ویژگی های مطلوبی که شما برای کاربرانتان نیاز دارید را دارا می باشد.

طی ساخت یک اکانت کاربر جدید ، شما یک ویزارد و پنجره یکسان با قالب را دریافت خواهید کرد. تنها کاری که باید انجام دهید اینست که یک کپی از اکانت قالب ایجاد کرده و نام و پسورد جدید را اضافه نمایید.شما ممکن است چندین قاب کاربر برای چندین هدف با ویژگی ها و تنظیمات مختلف ایجاد نمایید. در اینجا هیچ محدودیتی برای تعداد قالب های کاربر وجود ندارد.توجه کنید که برای ساخت یک اکانت جدید مطابق با اکانت قالب ، کافی است که بر روی اکانت قالب کلیک راست کرده و سپس گزینه Copy را انتخاب نماییم . در این هنگام یک ویزارد باز شده که لازم است فقط نام و پسورد اکانت جدید وارد شود. بقیه تنظیمات مشابه با اکانت قالب می باشد.

آموزش مدیریت Computer Account در اکتیودایرکتوریهمه کامپیوترها در دامین شما باید یک اکانت کامپیوتر در اکتیودایرکتوری داشته باشند. شبیه به اکانت های کاربر که یک شخص را در اکتیو دایرکتوری نشان می دهد ، اکانت های کامپیوتر نیز یک کامپیوتر را در اکتیودایرکتوری نشان می دهند. برای اینکه کامپیوترها دسترسی امنی به منابع دامین داشته باشد، هر کامپیوتر در دامین شما نیازمند دسترسی به دامین کنترولر (از طریق برپاکردن یک کانال امن میان خود و دامین کنترولر ) است.

این کانال امن در حقیقت یک مسیر تایید اعتبار است که در آن یک کامپیوتر پسوردش را برای تایید اعتبار به دامین کنترولر نشان می دهد و از طریق همین کانال امن بعدا کامپیوترها برای تبادل داده به شکل امن میان خود و دامین کنترولر استفاده می کنند.شما می توانید به دو روش یک اکانت کامپیوتر را در دامین اکتیو دایرکتوری بسازید . یک روش ساخت اکانت کامپیوتر با استفاده از کنسول Active Directory Users And Computers قبل از اینکه کامپیوتر به دامین بپیوندد ، است. و روش دیگر اضافه کردن کامپیوتر به دامین ، از طریق برگه Computer Name در System Properties آن کامپیوتر است.

آموزش ساخت Computer Account با کنسول مدیریتی اکتیودایرکتوریاگر شما دارای حقوق مدیریتی برای اضافه کردن یک اکانت کامپیوتر به دامین بوده و همچنین در حال نصب و راه اندازی یک کامپیوتر کلاینت جدید هستید . در این حالت شما می توانید با استفاده از کنسول Active Directory Users And Computers ، یک اکانت کامپیوتر جدید همنام با اسم کامپیوتر کلاینت در دامین اکتیودایرکتوری بسازید و سپس از آن برای اتصال کامپیوتر کلاینت به دامین در هنگام نصب ویندوز کامپیوتر کلاینت ، استفاده کنید. مراحل ایجاد یک اکانت کامپیوتر در اکتیودایرکتوری چنین است :

ابتدا کنسول Active Directory Users and Computers را اجرا نمایید.

ما می خواهیم در کانتینر یا پوشه Computer یک اکانت کامپیوتر جدید ایجاد نمایم.برای این کار بر روی پوشه Computer کلیک راست کرده و در منو باز شده گزینه New و سپس گزینه Computer را انتخاب می کنیم.

در این حالت پنجره New Object _ Computer ، باز می شود . در اینجا کافی است که در فیلد Computer Name ، نام کامپیوتر کلاینت را وارد کرده و دکمه OK را بزنید. به این ترتیب شما یک اکانت کامپیوتر برای کامپیوتر کلاینت در دامین اکتیو دایرکتوری تان ساخته اید و می توانید از آن برای اتصال کامپیوتر به دامین در هنگام نصب ویندوز در کامپیوتر کلاینت استفاده کنید.آموزش Join شدن به اکتیودایرکتوری دومین با System Properties

برای پیوستن کامپیوترها به دامین پس از نصب و راه اندازی کامپیوتر کلاینت ، شما می توانید از این روش استفاده کنید. ما در اینجا می خواهیم یک کامپیوتر کلاینت که با Windows xp راه اندازی شده است را به دامین itpro.local متصل کنیم. برای اینکار به ترتیب زیر عمل می نماییم:

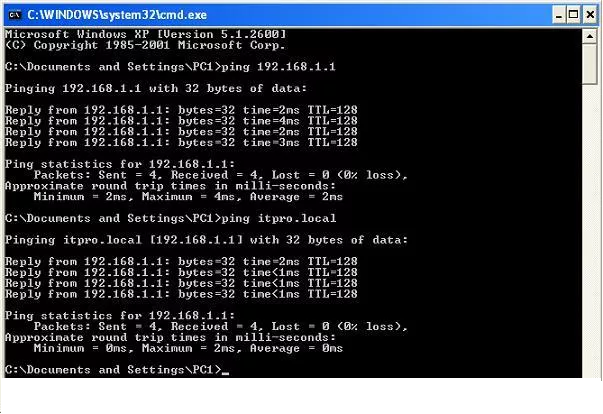

۱.ابتدا به کارت شبکه Windows xp ، یک آدرس IP در محدوده آدرس IP دامین اختصاص می دهیم. به طور نمونه ، آدرس IP کامپیوتر دامین ما در اینجا ۱۹۲.۱۶۸.۱.۱ است پس ما می توانیم IP کامپیوتر کلاینت را مثلا ۱۹۲.۱۶۸.۱.۵ انتخاب کنیم. سپس در قسمت Preferred DNS server کارت شبکه ویندوز xp ، آدرس DNS سرور itpro.local که همانا ۱۹۲.۱۶۸.۱.۱ است، را قرار می دهیم.

.سپس با استفاده از دستور Ping در Command Prompt ، بررسی می کنیم که آیا کارت شبکه ویندوز xp با دامین ارتباط دارد یا نه ؟

.سپس با استفاده از دستور Ping در Command Prompt ، بررسی می کنیم که آیا کارت شبکه ویندوز xp با دامین ارتباط دارد یا نه ؟

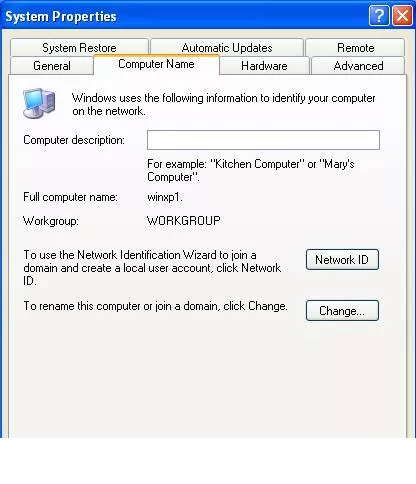

.سپس بر روی My Computer کلیک راست کرده و آنگاه گزینه Properties را انتخاب نمایید. در این هنگام پنجره System Properties نمایان می شود . حالا برگه Computer Name را انتخاب کنید.

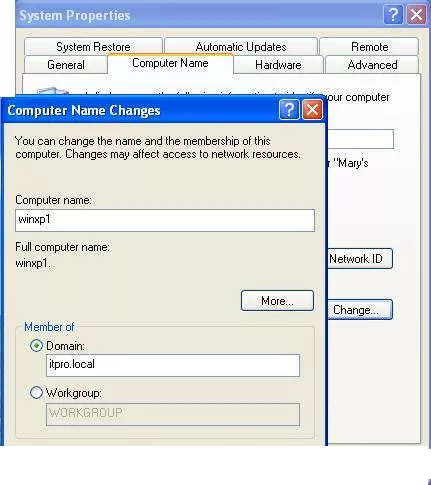

.در برگه Computer Name بر روی دکمه Change فشار دهید. در این هنگام پنجره Computer Name Changes نمایان می شود. در اینجا شما باید در فیلد Domain ، نام دامینی که می خواهید به آن وصل شوید را بنویسید.(مثلا itpro.local ) و سپس دکمه OK را بزنید.

.در برگه Computer Name بر روی دکمه Change فشار دهید. در این هنگام پنجره Computer Name Changes نمایان می شود. در اینجا شما باید در فیلد Domain ، نام دامینی که می خواهید به آن وصل شوید را بنویسید.(مثلا itpro.local ) و سپس دکمه OK را بزنید.

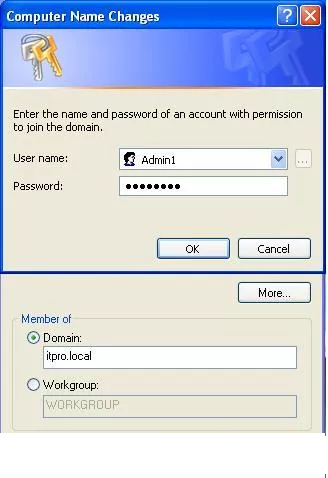

.حالا پنجره Computer Name Changes ظاهر می شود. در اینجا شما باید در فیلدهای username و password ، نام کاربری و پسورد اکانتی که دارای حقوق لازم برای عضویت کامپیوترها به دامین است را وارد نماییم و دکمه OK را بزنیم . اگر تمام مراحل درست انجام شده باشد شما یک پیام خوش آمدگویی به دامین دریافت خواهید کرد و آنگاه باید کامپیوتر را ریستارت نمایید.

.حالا پنجره Computer Name Changes ظاهر می شود. در اینجا شما باید در فیلدهای username و password ، نام کاربری و پسورد اکانتی که دارای حقوق لازم برای عضویت کامپیوترها به دامین است را وارد نماییم و دکمه OK را بزنیم . اگر تمام مراحل درست انجام شده باشد شما یک پیام خوش آمدگویی به دامین دریافت خواهید کرد و آنگاه باید کامپیوتر را ریستارت نمایید.

وب سایت توسینسو

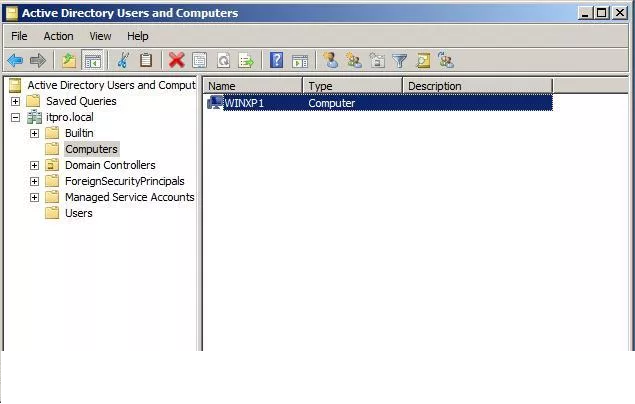

.اگر شما کنسول Active Directory Users and Computers را در ویندوز سرور ۲۰۰۸ باز کرده و بر روی پوشه Computer کلیک نمایید . آنگاه باید اکانت کامپیوتر کلاینت را مشاهده نمایید.

.اگر شما کنسول Active Directory Users and Computers را در ویندوز سرور ۲۰۰۸ باز کرده و بر روی پوشه Computer کلیک نمایید . آنگاه باید اکانت کامپیوتر کلاینت را مشاهده نمایید.

معرفی انواع گروه ها در ویندوز سرورگروه ها مجموعه ای از اشیاء مانند ( کاربران ، کامپیوترها ، چاپگرها و حتی گروه های دیگر ) هستند که از آن برای دادن مجوزهای دسترسی به منابع شبکه به مجموعه ای از اشیاء به شکل همزمان استفاده می شود. ما در ویندوز سرور ۲۰۰۸ دو نوع گروه داریم، یکی گروه های محلی و دیگری گرو های دامنه .

معرفی انواع گروه ها در ویندوز سرورگروه ها مجموعه ای از اشیاء مانند ( کاربران ، کامپیوترها ، چاپگرها و حتی گروه های دیگر ) هستند که از آن برای دادن مجوزهای دسترسی به منابع شبکه به مجموعه ای از اشیاء به شکل همزمان استفاده می شود. ما در ویندوز سرور ۲۰۰۸ دو نوع گروه داریم، یکی گروه های محلی و دیگری گرو های دامنه .

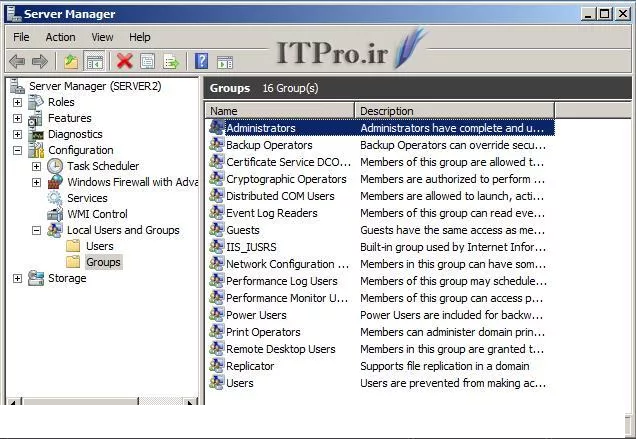

گروه های محلی یا Local Groups چه هستند؟هنگامی که شما یک کامپیوتر ویندوز سرور ۲۰۰۸ را بعنوان یک سرویس دهنده عضو ، مثلا بعنوان سرویس دهنده DHCP یا سرویس دهنده DNS ( و نه به عنوان دامین کنترولر ) کانفیگ می نمایید ، تعدادی گروه محلی بصورت اتوماتیک در آن ایجاد می شود به طوری که می توان به کاربرانی که عضو آن گروه ها هستند اجازه داد اعمالی که به آن گروه ها واگذار شده است را انجام دهند.می توان کاربران را عضو گرو های محلی پیش فرض کرد.همچنین می توان گره های محلی جدیدی را در کامپیوتر ایجاد نمود و به گروه خاصی از کاربران ، حقوق خاصی برای انجام بعضی از کارها اعطا کرد و یا اجازه دسترسی به منابع خاصی از شبکه را به آنها داد.اما باید توجه کرد که دلیل استفاده از گروه ها بیشتر محدود کردن اعمال کاربران بر روی سرویس دهنده است و نه دادن حق انجام اعمال . یعنی اگرچه می توان با استفاده از گروه ها به کاربران خاصی اجازه انجام برخی از کارهای مدیریتی را داد ولی بهتر است که از گروه ها برای محدود کردن اجازه دسترسی کاربران به منابع شبکه استفاده کرد.هنگامی که یک کامپیوتر ویندوز سرور ۲۰۰۸ را بعنوان یک سرویس دهنده عضو در نظر می گیرید در آن تعدادی گروه محلی پیش فرض ایجاد می شود که هر یک از آن ها دارای حقوق مدیریتی خاصی می باشند . گروه های محلی پیش فرض را می توان در پوشه Groups واقع در کنسول مدیریتی Local Users and Groups Management مشاهده نمایید.

وب سایت توسینسو

بعضی از مهمترین گروه های پیش فرضی که در این پوشه قرار دارند به قرار زیر می باشد :

بعضی از مهمترین گروه های پیش فرضی که در این پوشه قرار دارند به قرار زیر می باشد :

Administrators : اعضای این گروه ، حقوق نامحدودی برای دستکاری یا مدیریت محلی یا از راه دور کامپیوتر دارند. به طور پیش فرض Administrator محلی ( Local Administrator ) و اعضای گروه Domain Admins ، عضو این گروه هستند.

Guests : فقط اکانت Guest عضو این گروه است. ولی در ویندوز سرور ۲۰۰۸ اکانت Guest به طور پش فرض غیر فعال است. اعضای این گروه هیچ گونه حقوق یا جواز پیش فرضی ندارند. اگر اکانت Guest را فعال کنید و مهمانی به کامپیوتر وارد شود، در زمان ورود او یک پروفایل موقتی ایجاد می گردد که در زمان خروج پاک می شود.

Remote Desktop Users : اعضای این گروه می توانند از راه دور به سرویس دهنده وارد شوند.

Users : اعضای این گروه می توانند اعمال مقدماتی همچون اجرای برنامه ها و استفاده از چاپگرها را انجام دهند. اعضای این گروه نمی توانند منابع اشتراکی یا چاپگر ایجاد کنند.(ولی می توانند به چاپگرهای شبکه وصل شوند تا آن ها را به صورت محلی نصب کنند). همه ی اکانت های کاربری که در دامنه ایجاد می شوند عضو این گروه هستند.

Telnet Clients : اعضای این گروه می توانند به سرویس Telnet Server کامپیوتر، اگر در حال اجرا باشد، استفاده کنند. به طور پش فرض سرویس Telnet Server غیرفعال است.

از آنجایی که مدیریت کاربران و گروه های محلی در ویندوز سرور ۲۰۰۸ همانند ویندوز۷ می باشد ، شما می توانید برای دریافت اطلاعات بیشتر درباره گروه های محلی پیش فرض و همچنین نحوه ایجاد یک گروه محلی جدید به مقاله ساخت و مدیریت گروه ها در ویندوز ۷ مراجعه نمایید.

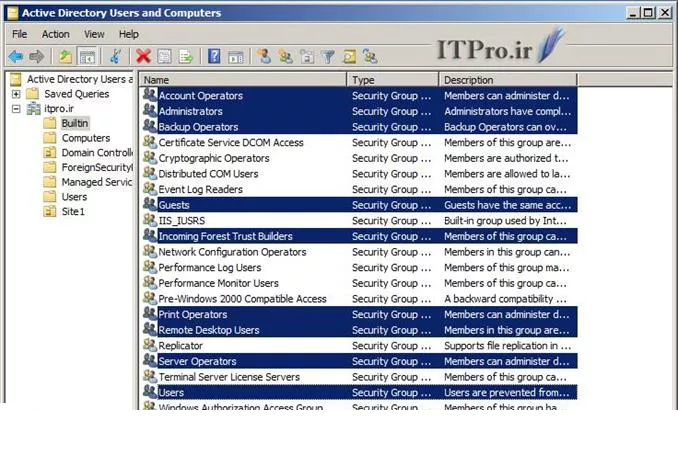

گروه های دامنه یا Domain Groups چه هستند؟گروه های دامنه بخشی از اکتیودایرکتوری هستند و می توانند در دامین ریشه جنگل ، در هر دامینی از جنگل و یا در یک OU ( ساختار سازمانی ) وجود داشته باشند. کامپیوتر ویندوز سرور ۲۰۰۸ ای که به عنوان دامین کنترولر ( DC ) استفاده می شود بصورت اتوماتیک گروه های پیش فرضی را در دامین ایجاد می کند. مدیریت گروه ها در دامین از طریق کنسول Active Directory Users and Computers انجام می شود. همانند گروه های محلی ، می توان گروه های جدیدی در دامین ایجاد کرد و یا به گروه های موجود در دامین ، عضو اضافه کرد.

گروه های دامنه پیش فرض یا Default Domain Groups چه هستند؟وقتی که اکتیودایرکتوری را در یک ویندوز سرور ۲۰۰۸ نصب می کنید و یک دامین کنترولر ایجاد می نمایید ، سیستم به صورت خودکار تعدادی گروه را ایجاد می کند. برخی از گروه ها در Container (حاوی) Built-in هستند و برخی دیگر از گروه ها در حاوی Users قرار دارند.برخی از مهمترین گروه های واقع در حاوی Built-in به قرار زیر می باشد :

Account Operators : اعضای این گروه می توانند به ایجاد، تغییر، و حذف اکانت های کاربران، گروه ها و کامپیوترهایی که در حاوی Users یا حاوی Computers و یا در OU قرار دارند(ولی نه در OUی توکار Domain Controllers )، بپردازند. اما اعضای این گروه نمی توانند گروه های Administrators یا Domain Admins ، و یا اکانت های اعضای این گروه ها را تغییر دهند. اعضای این گروه می توانند به صورت محلی به همه ی DC های دامنه وارد شوند و می توانند آن ها را خاموش کنند.

Administrators : اعضای این گروه کنترل کاملی روی همه ی دامین کنترول های دامنه دارند. به طور پیش فرض اکانت Administrators و گروه های Domain Admins و Enterprise Admins ، عضو این گروه هستند.

Backup Operators : اعضای این گروه می توانند به پشتیبان گیری و بازیابی فایل های همه ی دامین کنترول های دامنه بپردازند، صرف نظر از جوازهایی که روی آن فایل ها دارند. اعضای این گروه همچنین می توانند به همه ی دامین کنترول ها وارد شوند، و آن ها را خاموش نمایند.

Guests : اعضای این گروه هیچ حق پیش فرضی ندارند. اکانت Guest (که به طور پیش فرض غیرفعال است) و همچنین گروه Domain Guest (واقع در حاوی Users) عضو این گروه هستند.

Incoming Forest Trust Builders : این گروه فقط در دامنه ریشه جنگل ظاهر می شوند. اعضای این گروه می توانند رابطه اعتمادی جنگل یک طرفه ی ورودی ( One-way Incoming )را به دامنه ریشه ی جنگل ایجاد کنند.

Print Operators : اعضای این گروه می توانند چاپگرهای دامنه را مدیریت کنند.

Remote Desktop Users : اعضای این گروه می توانند با نرم افزار سرویس گیرنده ی Remote Desktop ، از راه دور به دامین کنترول های دامنه وارد شوند.

Server Operators : اعضای این گروه، توانایی انجام این کارها را در DC ها دارند : ایجاد و حذف منابع اشتراکی – به کار انداختن و متوقف کردن برخی از سرویس ها – پشتیبان گیری و بازیابی فایل ها – فرمت کردن درایوها – خاموش کردن کامپیوتر

Users : اعضای این گروه می توانند معمولترین کارها را انجام دهند( از قبیل اجرای برنامه ها، و استفاده از چاپگرهای محلی و شبکه ). به طور پش فرض گروه های Domain Users و Authenticated Users عضو این گروه هستند. ( این بدان معنی است که هر اکانت کاربری که در دامنه ایجاد می کنید به صورت اتوماتیک عضو گروه Users می شود ).

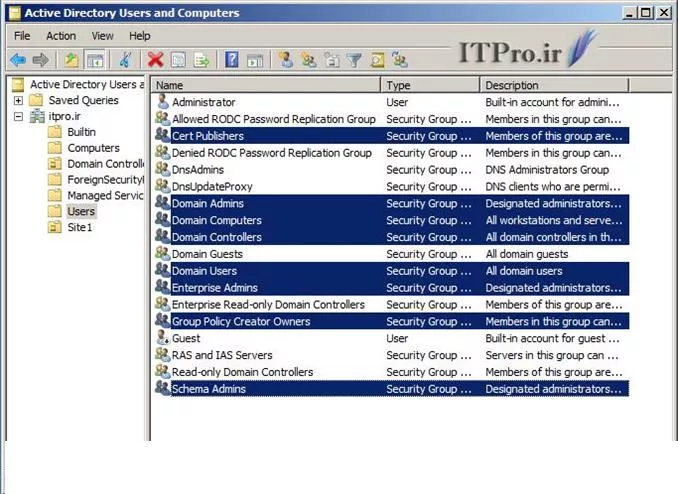

برخی از مهمترین گروه های واقع در حاوی Users به قرار زیر می باشد :

Cert Publishers : اعضای این گروه می توانند به انتشار مجوز برای کاربران و کامپیوترها بپردازند.

Domain Admins : اعضای این گروه کنترل کاملی روی دامنه دارند. به طور پیش فرض این گروه عضو گروه Administrators همه ی دامین کنترول ها، همه ی ایستگاه های کاری دامنه ، و همه ی سرویس دهنده های عضو دامنه است. اکانت Administrators به صورت اتوماتیک عضو این گروه می باشد، و شما نباید کاربران دیگر را به این گروه اضافه کنید مگر اینکه آن ها تجربه و مهارت کافی داشته باشند.

Domain Computers : این گروه حاوی همه ی ایستگاه های کاری و سرویس دهنده های عضو دامنه است.

Domain Controllers : این گروه حاوی همه ی کنترل کننده های دامنه است.

Domain Users : این گروه حاوی همه ی کاربران دامنه است. به عبارت دیگر هر اکانت کاربری که در دامنه ایجاد می شود عضو این گروه است.

Enterprise Admins : این گروه فقط در دامنه ی ریشه ی جنگل ظاهر می شود. اعظای آن کنترل کاملی روی همه ی دامنه های جنگل دارند، و این گروه عضو گروه Administrators همه ی دامین کنترول های جنگل است. به طور پیش فرض اکانت Administrator عضو این گروه است، و شما نباید کاربرانی که مهارت و تجربه کافی در زمینه مسائل شبکه ندارند را به این گروه اضافه کنید.

Group Policy Creators Owners : اعضای این گروه می توانند سیاست های گروه را در دامنه تغییر دهند. به طور پش فرض اکانت Administrator عضو این گروه است، و شما باید فقط کاربرانی را به این گروه اضافه کنید که توانایی و دانش کافی در اعمال سیاست های گروه را دارا می باشند.

Schema Admins : این گروه فقط در دامنه ریشه ی جنگل ظاهر می شود. اعظای این گروه می توانند شمای اکتیودایرکتوری در جنگل را تغییر دهند. به طور پش فرض اکانت Administrator عضو این گروه است، و فقط باید کاربرانی را به این گروه اضافه کنید که در زمینه کار با اکتیودایرکتوری مهارت دارند.

گروه های خاص یا Special Groups در اکتیودایرکتوری چه هستند؟

در دامین گروه هایی وجود دارد که نمی توانید آنها را کنسول اکتیودایرکتوری ببینید و یا اعضای آنها را مشاهده نموده و یا تغییر دهید. این گرو ها را فقط وقتی می توانید ببینید که می خواهید روی منابع شبکه مجوز قرار دهید . این گروه ها ، گروه های خاص نامیده می شود و ویندوز در شرایط خاصی از آنها برای نمایش کاربران مختلف استفاده می کند و عضویت در آنها موقتی و گذراست . برای نمونه گروه Everyone نماینده همه کاربرانی است که در حال حاضر در شبکه وارد شده اند. مهمترین گروه های خاص عبارتند از :

Anonymous logon : کاربران و سرویس هایی را مشخص می کند که از طریق شبکه و بدون داشتن اسم اکانت و پسورد و یا اسم دامنه به یک کامپیوتر و منابع آن دست می یابند.

Everyone : شامل همه کاربرانی است که در حال حاضر در شبکه هستند . از جمله کاربران مهمان و کاربران سایر دامین ها. هر کاربری که به شبکه وارد می شود به صورت خودکار عضو این گروه می گردد.

Network : نماینده ی کاربرانی است که در حال حاضر از طریق شبکه (نه به صورت محلی و از طریق کامپیوتری که دارنده منبع است ) به یک منبع خاص دستیابی حاصل کرده اند. هر کاربری که از طریق شبکه به منبعی دست می یابد به صورت اتوماتیک عضو این گروه می شود.

Interactive : شامل هر کاربری است که در حال حاضر به یک کامپیوتر خاص وارد شده و به یک منبع خاص آن کامپیوتر دستیابی حاصل کرده است. (متضاد Network ). هر کاربری که به صورت محلی کار می کند و به منبعی روی کامپیوتر دست می یابد به صورت اتوماتیک عضو گروه Interactive می شود.آموزش ساخت گروه در اکتیودایرکتوری

ما می توانیم در یک دامین ، گروه دامنه جدید ایجاد نماییم و یا به گروه های دامنه موجود عضو اضافه کنیم. نکته ای که باید در مورد گروه های دامنه در نظر داشت اینست که فقط در مورد قرار دادن مجوز بر روی منابع سیستم می توان از آنها استفاده کرد و نمی توان بر روی آنها بر خلاف نامی که دارند ، سیاست های گروه ( Group policy ) اعمال کرد.گروه ها در ویندوز سرور ۲۰۰۸ به دو نوع تقسیم می شوند :

گروه های توزیع (Distribution ) : که برای اطلاع رسانی و توزیع نامه های الکترونیکی بکار می رود و توسط برنامه های پست الکترونیکی همچون Microsoft Exchange Server مورد استفاده قرار می گیرد . این گروه ها دارای SID نمی باشند و نمی توان از آن برای قرار دادن مجوز بر روی منابع استفاده کرد. در ضمن این نوع گروه سطح دسترسی های گروه های دیگری که عضو آن می شود را نیز به خود نمی گیرد.

گروه های امنیتی ( Security ) : که برای اعطای مجوز به منابع بکار می رود و می توان از آنها برای تنظیم جوازها و حقوق کاربران استفاده کرد.گروه ها در ویندوز سرور ۲۰۰۸ بنا به محدوده ای از درخت دامنه یا جنگل که به آن اعمال می شود به چندین حوزه گروه ( Group Scope ) تقسیم می شود :

سراسری ( Global ) : گروه های سراسری می توانند شامل اکانت های کاربران در دامنه و سایر گروه های سراسری دامین باشند. علاوه بر این می توان گروه سراسری را در یک گروه محلی یک سرویس دهنده ی عضو همان دامنه یا هر دامنه مورد اعتماد قرار داد. ( به عبارت دیگر گروه سراسری را تقریبا در هر جایی از جنگل می توان قرار داد. )

گروه محلی دامنه ( Domain local ) : اعضای آن ها می توانند اکانت کاربران و سایر گروه های محلی دامنه ی همان دامین باشند. از آن جا که این حوزه صرفا مربوط به یک دامنه است انحطاف پذیری کمتری نسبت به گروه های سراسری دارد.

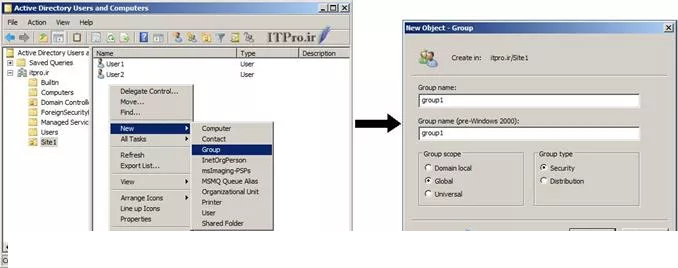

کلی ( Universal ) : گروه های کلی دارای قدرتمندترین حوزه می باشند و هر کاری که بخواهید را می توانید با این نوع گروه انجام دهید. گروه های سراسری هر دامنه ای از جنگل می توانند عضو آن شوند – آن را می توان عضو هر گروه محلی ای کرد – گروه های کلی دیگری را می توان عضو آن کرد. این بدان معناست که پس از اضافه کردن اعضای مورد نظر به گروه های کلی ، می توان با دادن حقوق مناسب برای انجام برخی اعمال به گروه های کلی ، و دادن مجوزهای مناسب برای منابع به اعضای گروه کلی ، همه ی بخش های شبکه را مدیریت کرد.می توانید یک گروه امنیتی جدید را برای دامین ایجاد کرده و سپس کاربرانی را در گروه قرار دهید و با دادن مجوزهای دسترسی به یک پوشه خاص به آن گروه ، کاری کنید که کاربرانی که عضو گروه هستند به همان پوشه دسترسی داشته باشند. بدین منظور در کنسول مدیریتی Active Directory Users and Computers به سطحی بروید که می خواهید گروه ها را ایجاد نموده ، سپس در آن جا کلیک راست کرده و از منویی که باز می شود گزینه ی New–>Group را انتخاب نمایید تا پنجره ی New Object-Group باز شود. ابتدا برای گروه یک نام تعیین کرده و سپس برای آن یک حوزه و یک نوع را انتخاب می نماییم. ترجیحا حوزه ی گروه را Global و نوع آن را هم Security تعیین می کنیم.

وب سایت توسینسو

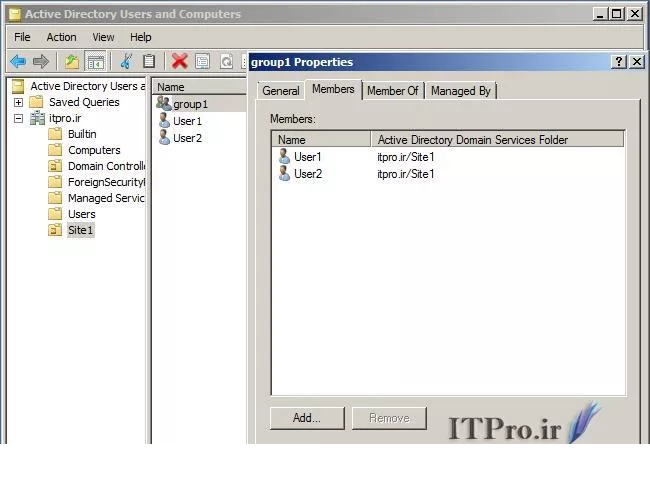

برای اضافه کردن عضو به گروه ، بر روی گروه مورد نظر دابل کلیک کرده و تب Members را انتخاب می کنیم سپس بر روی دکمه Add کلیک کرده و از این طریق اعضای مورد نظر را به گروه اضافه می کنیم. برای عضو کردن گروه ایجاد شده در یک گروه دیگر نیز می توان از تب Member Of استفاده کرد.

کاربرد گروه در اکتیودایرکتوری چیست؟

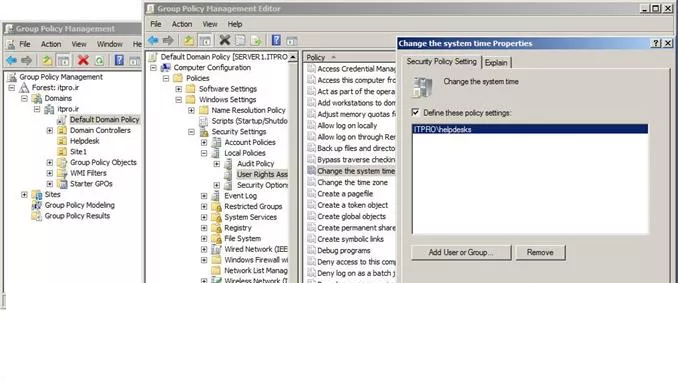

همانطور که قبلا گفته شد می توان از گروه ها برای دادن مجوزهای دسترسی به اشیاء در دامین ، به مجموعه ای از کاربران استفاده کرد. که به این شکل عمل می کنیم : ابتدا کاربران را در یک گروه عضو می کنیم و سپس مجوز دسترسی به شیء ( مثلا یک پوشه ) را به گروه می دهیم.می توان از گروه ها برای دادن حقوق مدیریتی خاصی به کاربران عادی دامین نیز استفاده کرد . مثلا فرض کنید که می خواهیم کاری کنیم که دستیاران مدیر شبکه ( help desk ) بتوانند ساعت سیستم کامپیوتر های شبکه را تنظیم نمایند. در این حالت ابتدا گروهی به نام help desks ایجاد می کنیم و سپس اکانت کاربری کاربران help desk را عضو آن می نماییم . بعد برای دادن حقوق مدیریتی مورد نظر به مسیر زیر می رویم :

Group Policy Management –> Default Domain Policy –> Right click –> Edit

Computer Configuration –> Policies –> Windows Settings –> Security Settings –> Local Policies –> User Rights Assignment –> Change the system timeسپس در پنجره Change the system time Properties گروه helpdesks را اضافه می نماییم. باید توجه کرد که علاوه بر گروه helpdesk باید گروههای Administrators و Local SERVICE و Server Operators را هم اضافه کنیم.